Instalação e configuração

Pré-requisitos

Para a configuração do endpoint, utilizamos como base o Docker CE, um gerenciador de containers que permite simplificar a configuração e gestão da solução. Consulte a documentação oficial para mais informações sobre o Docker e seu funcionamento.

O mínimo necessário para execução:

Linux Docker para Centos Docker para Debian

Versões:

Debian 8+ ou Centos 7+ x86_64

Docker versão 18+.

2GB de RAM para a aplicação.

A quantidade de CPU depende do volume de assinaturas realizadas.

5GB de disco para aplicação e logs, sem contar o sistema operacional.

Acesso à internet para instalação de aplicativos.

Acesso por parte das aplicações integradas à aplicação.

Atenção É necessário a instalação do Docker-compose.

Rede e conectividade Para o funcionamento do CEAS é necessário acesso aos endpoints do provedor de assinaturas (PSCs), exemplo:

apicloudid.vaultid.com.br

portalapicloudid.vaultid.com.br

api.birdid.com.br

painel.birdid.com.br

Confira a lista atualizada dos endpoints dos PSCs homologados no repositório oficial do ITI LPSC.

A comunicação entre o CEAS e os endpoints não pode ser realizada com inspeção SSL/TLS ou algum tipo de homem do meio que intercepte e interfira na abertura de sessão.

A solução não inicia acessos à rede interna. O tráfego de saída pode ser limitado aos clientes que consomem os serviços e aos endpoints citados.

Configurações

Para iniciar o download da imagem e execução do software utilizando o docker-compose, faça o download do arquivo yaml de exemplo, ou um clone do repositório de demonstração.

Os seguintes parâmetros devem ser definidos dentro do arquivo ceas-compose.yaml.

APACHE_SSL

Defina para true se deseja que o Apache do container forneça o serviço com TLS ativo.

Espera-se que o certificado digital e a respectiva chave sejam fornecidos através de um ponto de montagem no container. Descomente a sessão 'volumes' e configure os arquivos conforme orientação.

Arquivo path_crt

Espera-se um arquivo com a parte pública do certificado digital concatenado com as cadeias intermediárias da Autoridade Certificado emissora. Todos os certificados devem estar no formato PEM (codificado em base64).

Arquivo path_key

Espera-se um arquivo contendo apenas a chave privada correspondente ao certificado digital utilizado. A chave privada não pode ter senha e deve estar no formato PEM (codificada em base64).

PORTA_EXTERNA - Define a porta pela qual o serviço do CEAS será exposto.

Exemplo:

Considerando o cenário:

SSL ativo;

Os certificados estão salvos na pasta /opt/certs/cert.pem e /opt/certs/cert.key;

A porta que o container deve expor é a 443;

Teremos a seguinte configuração:

Executando

Atenção: Antes de continuar é necessário solicitar o acesso ao repositório de imagens do CEAS diretamente à equipe de integração da VaultID.

Após concluir e validar a instalação do docker e do docker-compose, salve e configure o arquivo ceas-compose.yaml no servidor de escolhido. Pela linha de comando, navegue até a pasta de destino do arquivo e execute:

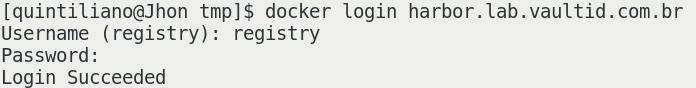

1 - Docker login.

De posse do usuário e senha fornecidos, execute:

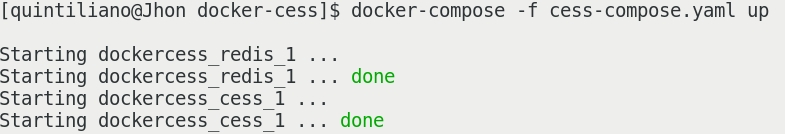

2 - Iniciando a aplicação.

3 - Verificando o estado da aplicação:

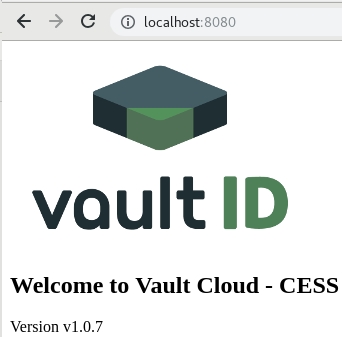

4 - Testando a aplicação:

Após a confirmação de execução da aplicação é possível validar o estado da mesma acessando a URL configurada em ceasUrl ou, diretamente no servidor com a combinação IP_SERVIDOR:PORTA_EXTERNA.

Last updated

Was this helpful?